MəZmun

- Addımlar

- 4-dən 1-ci hissə: Wi-Fi Hackingə hazırlaşın

- 4-cü hissənin 2-si: Wi-Fi-nı sındırın

- 4-cü hissənin 3-ü: GPU olmayan kompüterlərdə Aircrack-Ng istifadə edin

- 4 -cü hissə 4: Əl sıxışmaq üçün Deauth hücumlarından istifadə edin

- İpuçları

- Xəbərdarlıqlar

Bu məqalə, Kali Linux istifadə edərək WPA və ya WPA2 şəbəkə parolunu necə sındıracağınızı göstərəcək.

Addımlar

4-dən 1-ci hissə: Wi-Fi Hackingə hazırlaşın

1 Qanuni Wi-Fi hackinin şərtlərinə baxın. Əksər ölkələrdə, WPA və ya WPA2 şəbəkəsini sındırmaq yalnız şəbəkənin sizə və ya hack etməyinizə icazə verən birinə aid olması halında məqbuldur.

1 Qanuni Wi-Fi hackinin şərtlərinə baxın. Əksər ölkələrdə, WPA və ya WPA2 şəbəkəsini sındırmaq yalnız şəbəkənin sizə və ya hack etməyinizə icazə verən birinə aid olması halında məqbuldur. - Yuxarıda göstərilən meyarlara cavab verməyən şəbəkələri sındırmaq qanunsuzdur və cinayət hesab edilə bilər.

2 Kali Linux disk görüntüsünü yükləyin. Kali Linux, WPA və WPA2 -ni sındırmaq üçün ən uyğun vasitədir. Kali Linux quraşdırma görüntüsünü (ISO) bu addımları izləyərək yükləyə bilərsiniz:

2 Kali Linux disk görüntüsünü yükləyin. Kali Linux, WPA və WPA2 -ni sındırmaq üçün ən uyğun vasitədir. Kali Linux quraşdırma görüntüsünü (ISO) bu addımları izləyərək yükləyə bilərsiniz: - Kompüter brauzerində https://www.kali.org/downloads/ ünvanına daxil olun.

- Basın HTTP istifadə etmək istədiyiniz Kali versiyasının yanında.

- Yükləmənin bitməsini gözləyin.

3 USB çubuğu kompüterinizə daxil edin. Bunu etmək üçün ən azı 4 gigabaytlıq bir USB flash sürücüyə ehtiyacınız var.

3 USB çubuğu kompüterinizə daxil edin. Bunu etmək üçün ən azı 4 gigabaytlıq bir USB flash sürücüyə ehtiyacınız var.  4 USB flash sürücüsünü önyüklenebilir hala gətirin. USB çubuğunu quraşdırma yeri olaraq istifadə etmək üçün bu lazımdır.

4 USB flash sürücüsünü önyüklenebilir hala gətirin. USB çubuğunu quraşdırma yeri olaraq istifadə etmək üçün bu lazımdır. - Bu addım üçün Mac istifadə edə bilərsiniz.

5 Kali Linux ISO faylını USB çubuğunuza köçürün. USB flash sürücünüzü açın və sonra yüklənmiş Kali Linux ISO faylını sürücü pəncərəsinə sürükləyin.

5 Kali Linux ISO faylını USB çubuğunuza köçürün. USB flash sürücünüzü açın və sonra yüklənmiş Kali Linux ISO faylını sürücü pəncərəsinə sürükləyin. - Transfer prosesi başa çatdıqdan sonra USB yaddaş cihazını kompüterdən ayırmayın.

6 Kali Linux quraşdırın. Kali Linux'u kompüterinizə yükləmək üçün aşağıdakı adımları yerinə yetirin:

6 Kali Linux quraşdırın. Kali Linux'u kompüterinizə yükləmək üçün aşağıdakı adımları yerinə yetirin: - Windows kompüterinizi yenidən başladın.

- BIOS menyusuna daxil olun.

- USB çubuqdan başlamaq üçün kompüterinizi konfiqurasiya edin. Bunu etmək üçün, Önyükleme Seçimləri bölməsini tapın, USB sürücüsünün adını seçin və siyahının ən üstünə aparın.

- Saxla və çıxın və sonra Kali Linux quraşdırma pəncərəsinin görünməsini gözləyin (kompüterinizi yenidən başlatmanız lazım ola bilər).

- Kali Linux qurmaq üçün təlimatları izləyin.

7 İzləmə rejimini dəstəkləyən bir Wi-Fi adapteri alın. Wi-Fi adapterləri onlayn və ya kompüter avadanlığı mağazalarında tapıla bilər. Wi-Fi adapteri monitorinq rejimini (RFMON) dəstəkləməlidir, əks halda şəbəkəni sındıra bilməyəcəksiniz.

7 İzləmə rejimini dəstəkləyən bir Wi-Fi adapteri alın. Wi-Fi adapterləri onlayn və ya kompüter avadanlığı mağazalarında tapıla bilər. Wi-Fi adapteri monitorinq rejimini (RFMON) dəstəkləməlidir, əks halda şəbəkəni sındıra bilməyəcəksiniz. - Bir çox kompüterdə daxili RFMON Wi-Fi adapterləri var, buna görə satın almadan əvvəl növbəti hissədə ilk dörd addımı sınadığınızdan əmin olun.

- Kali Linux-u virtual maşında istifadə edirsinizsə, kompüter kartından asılı olmayaraq Wi-Fi adapterinə ehtiyacınız olacaq.

8 Kali Linux -a kök olaraq daxil olun. Giriş üçün istifadəçi adınızı və şifrənizi daxil edin.

8 Kali Linux -a kök olaraq daxil olun. Giriş üçün istifadəçi adınızı və şifrənizi daxil edin. - Hacking proseduru zamanı hər zaman kök hesabınızda olmalısınız.

9 Wi-Fi adapterinizi Kali Linux kompüterinizə qoşun. Bir müddət sonra kart sürücülərin yüklənməsinə və quraşdırılmasına başlayacaq. Sorulduqda, quruluşu tamamlamaq üçün ekrandakı təlimatları izləyin. Bu addımı tamamladıqdan sonra seçilmiş şəbəkəni sındırmağa başlaya bilərsiniz.

9 Wi-Fi adapterinizi Kali Linux kompüterinizə qoşun. Bir müddət sonra kart sürücülərin yüklənməsinə və quraşdırılmasına başlayacaq. Sorulduqda, quruluşu tamamlamaq üçün ekrandakı təlimatları izləyin. Bu addımı tamamladıqdan sonra seçilmiş şəbəkəni sındırmağa başlaya bilərsiniz. - Kartı artıq kompüterinizdə konfiqurasiya etmisinizsə, yenə də onu yenidən bağlayaraq Kali Linux üçün konfiqurasiya etməli olacaqsınız.

- Bir qayda olaraq, kartı konfiqurasiya etmək üçün onu kompüterə bağlamaq kifayətdir.

4-cü hissənin 2-si: Wi-Fi-nı sındırın

1 Kali Linux maşınınızda Terminal açın. Ağ "> _" işarələri olan qara kvadratı xatırladan Terminal tətbiq simgesini tapın və üzərinə vurun.

1 Kali Linux maşınınızda Terminal açın. Ağ "> _" işarələri olan qara kvadratı xatırladan Terminal tətbiq simgesini tapın və üzərinə vurun. - Və ya sadəcə vurun Alt+Ctrl+Tterminal açmaq üçün.

2 Aircrack-ng quraşdırma əmrini daxil edin. Aşağıdakı əmri daxil edin və vurun ↵ Daxil edin:

2 Aircrack-ng quraşdırma əmrini daxil edin. Aşağıdakı əmri daxil edin və vurun ↵ Daxil edin: sudo apt-get install aircrack-ng

3 İstədiyiniz zaman parolunuzu daxil edin. Kompüterinizə daxil olmaq üçün parolunuzu daxil edin və vurun ↵ Daxil edin... Bu, Terminalda icra olunan bütün əmrlərə kök imtiyazları verəcəkdir.

3 İstədiyiniz zaman parolunuzu daxil edin. Kompüterinizə daxil olmaq üçün parolunuzu daxil edin və vurun ↵ Daxil edin... Bu, Terminalda icra olunan bütün əmrlərə kök imtiyazları verəcəkdir. - Başqa bir terminal pəncərəsi açarsanız (bu məqalədə daha sonra müzakirə olunacaq), prefiksi olan əmrləri işə salmalı olacaqsınız. sudo və / və ya şifrəni yenidən daxil edin.

4 Aircrack quraşdırın. İstənildikdə vurun Yvə sonra proqramın quraşdırılmasını başa çatdırmasını gözləyin.

4 Aircrack quraşdırın. İstənildikdə vurun Yvə sonra proqramın quraşdırılmasını başa çatdırmasını gözləyin.  5 Airmon-ng aktiv edin. Aşağıdakı əmri daxil edin və vurun ↵ Daxil edin.

5 Airmon-ng aktiv edin. Aşağıdakı əmri daxil edin və vurun ↵ Daxil edin. airmon-ng

6 İzləmə sisteminin adını tapın. "İnterfeys" sütununda tapa bilərsiniz.

6 İzləmə sisteminin adını tapın. "İnterfeys" sütununda tapa bilərsiniz. - Öz şəbəkənizi sındırırsınızsa, ona "wlan0" adı verilməlidir.

- İzləmə sisteminin adını görmürsənsə, Wi-Fi adapteriniz monitorinq rejimini dəstəkləmir.

7 Şəbəkənizi izləməyə başlayın. Bunu etmək üçün aşağıdakı əmri daxil edin və basın ↵ Daxil edin:

7 Şəbəkənizi izləməyə başlayın. Bunu etmək üçün aşağıdakı əmri daxil edin və basın ↵ Daxil edin: airmon-ng start wlan0

- Fərqli bir ad varsa, "wlan0" nu hədəf şəbəkənin adı ilə əvəz edin.

8 Monitor rejimi interfeysini aktiv edin. Aşağıdakı əmri daxil edin:

8 Monitor rejimi interfeysini aktiv edin. Aşağıdakı əmri daxil edin: iwconfig

9 Səhv atan bütün prosesləri dayandırın. Bəzi hallarda, Wi-Fi adapteri kompüterdə işləyən xidmətlərlə ziddiyyət təşkil edə bilər. Aşağıdakı əmri daxil edərək bu prosesləri bitirin:

9 Səhv atan bütün prosesləri dayandırın. Bəzi hallarda, Wi-Fi adapteri kompüterdə işləyən xidmətlərlə ziddiyyət təşkil edə bilər. Aşağıdakı əmri daxil edərək bu prosesləri bitirin: airmon-ng çek öldür

10 Monitorinq interfeysinin adını nəzərdən keçirin. Tipik olaraq, "mon0" və ya "wlan0mon" adlandırılacaq.

10 Monitorinq interfeysinin adını nəzərdən keçirin. Tipik olaraq, "mon0" və ya "wlan0mon" adlandırılacaq.  11 Kompüterə bütün qonşu marşrutlaşdırıcıları dinləməyi tapşırın. Aralığdakı bütün marşrutlaşdırıcıların siyahısını əldə etmək üçün aşağıdakı əmri daxil edin:

11 Kompüterə bütün qonşu marşrutlaşdırıcıları dinləməyi tapşırın. Aralığdakı bütün marşrutlaşdırıcıların siyahısını əldə etmək üçün aşağıdakı əmri daxil edin: airodump-ng mon0

- "Mon0" -u əvvəlki addımdakı izləmə interfeysinin adı ilə əvəz edin.

12 Hack etmək istədiyiniz marşrutlaşdırıcını tapın. Hər mətn sətrinin sonunda bir ad görəcəksiniz. Hack etmək istədiyiniz şəbəkəyə aid olan adı tapın.

12 Hack etmək istədiyiniz marşrutlaşdırıcını tapın. Hər mətn sətrinin sonunda bir ad görəcəksiniz. Hack etmək istədiyiniz şəbəkəyə aid olan adı tapın.  13 Routerin WPA və ya WPA2 təhlükəsizliyindən istifadə etdiyinə əmin olun. Şəbəkə adının solunda "WPA" və ya "WPA2" görürsünüzsə, oxuyun. Əks halda, şəbəkəni sındırmaq işləməyəcək.

13 Routerin WPA və ya WPA2 təhlükəsizliyindən istifadə etdiyinə əmin olun. Şəbəkə adının solunda "WPA" və ya "WPA2" görürsünüzsə, oxuyun. Əks halda, şəbəkəni sındırmaq işləməyəcək.  14 Routerin MAC ünvanını və kanal nömrəsini yazın. Bu məlumatlar şəbəkə adının solundadır:

14 Routerin MAC ünvanını və kanal nömrəsini yazın. Bu məlumatlar şəbəkə adının solundadır: - MAC ünvanı, yönlendirici satırının ən solundakı ədədlərdir.

- Kanal, WPA və ya WPA2 etiketinin solundakı nömrədir (məsələn, 0, 1, 2 və s.).

15 Əl sıxışması üçün seçilmiş şəbəkəni izləyin. Bir cihaz şəbəkəyə qoşulduqda (məsələn, kompüter marşrutlaşdırıcıya qoşulduqda) əl sıxma baş verir. Lazım olan əmr komponentlərinin şəbəkə məlumatlarınızla əvəz olunduğundan əmin olaraq aşağıdakı kodu daxil edin:

15 Əl sıxışması üçün seçilmiş şəbəkəni izləyin. Bir cihaz şəbəkəyə qoşulduqda (məsələn, kompüter marşrutlaşdırıcıya qoşulduqda) əl sıxma baş verir. Lazım olan əmr komponentlərinin şəbəkə məlumatlarınızla əvəz olunduğundan əmin olaraq aşağıdakı kodu daxil edin: airodump -ng -c kanalı --bssid MAC -w / root / Desktop / mon0

- "Kanal" ı əvvəlki addımda tapdığınız kanal nömrəsi ilə əvəz edin.

- "MAC" ı əvvəlki addımda tapdığınız MAC ünvanı ilə əvəz edin.

- "Mon0" -u interfeys adınızla əvəz etməyi unutmayın.

- Nümunə ünvan:

airodump -ng -c 3 --bssid 1C: 1C: 1E: C1: AB: C1 -w / root / Desktop / wlan0mon

16 Əl sıxışmasının görünməsini gözləyin. Ekranın sağ üst küncündə MAC ünvanını izləyən "WPA əl sıxma:" etiketli bir xətt görən kimi hackə davam edə bilərsiniz.

16 Əl sıxışmasının görünməsini gözləyin. Ekranın sağ üst küncündə MAC ünvanını izləyən "WPA əl sıxma:" etiketli bir xətt görən kimi hackə davam edə bilərsiniz. - Gözləmək istəmirsinizsə, deauth hücumundan istifadə edərək əl sıxışmağa məcbur edə bilərsiniz.

17 Airodump-ng-dən çıxın və masaüstünüzü açın. Basın Ctrl+Cçıxmaq üçün kompüterinizin masaüstündəki ".cap" faylını tapın.

17 Airodump-ng-dən çıxın və masaüstünüzü açın. Basın Ctrl+Cçıxmaq üçün kompüterinizin masaüstündəki ".cap" faylını tapın.  18 Faylın adını dəyişdirin ". Qapaq". Lazım olmasa da, sonrakı işləri asanlaşdıracaq. Adı dəyişdirmək üçün "ad" ı hər hansı bir fayl adı ilə əvəz etmək üçün aşağıdakı əmri daxil edin:

18 Faylın adını dəyişdirin ". Qapaq". Lazım olmasa da, sonrakı işləri asanlaşdıracaq. Adı dəyişdirmək üçün "ad" ı hər hansı bir fayl adı ilə əvəz etmək üçün aşağıdakı əmri daxil edin: mv ./01.cap adı.cap

- ".Cap" faylının adı "-01.cap" deyilsə, "-01.cap" in yerini ".cap" faylının adı ilə əvəz edin.

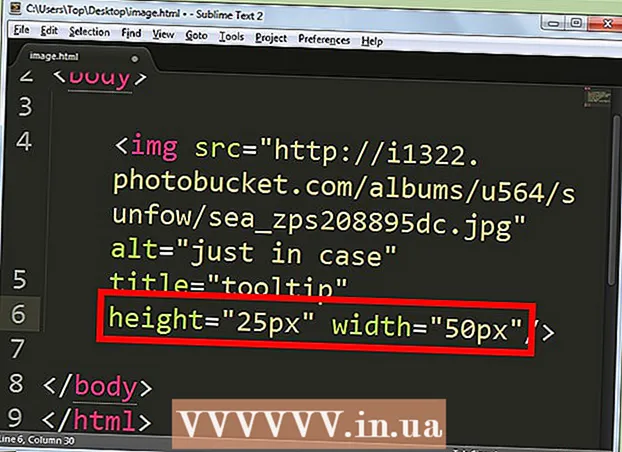

19 Faylı çevirin ".Ccc" dən ".hccapx" formatına keçirin. Bu, Kali Linux çeviricisi ilə edilə bilər. "Ad" ı faylınızın adı ilə əvəz etməyinizə əmin olaraq aşağıdakı əmri daxil edin:

19 Faylı çevirin ".Ccc" dən ".hccapx" formatına keçirin. Bu, Kali Linux çeviricisi ilə edilə bilər. "Ad" ı faylınızın adı ilə əvəz etməyinizə əmin olaraq aşağıdakı əmri daxil edin: cap2hccapx.bin adı.cap adı.hccapx

- Alternativ olaraq, https://hashcat.net/cap2hccapx/ saytına daxil ola və .cap faylını Baxış düyməsini basaraq və faylınızı seçərək çeviriciyə yükləyə bilərsiniz.Faylı yüklədikdən sonra onu çevirmək üçün "Dönüştür" düyməsini basın və davam etməzdən əvvəl yenidən masaüstünüzə endirin.

20 Naive-hashcat quraşdırın. Şifrənizi sındırmaq üçün istifadə edəcəyiniz xidmət budur. Aşağıdakı əmrləri sırayla daxil edin:

20 Naive-hashcat quraşdırın. Şifrənizi sındırmaq üçün istifadə edəcəyiniz xidmət budur. Aşağıdakı əmrləri sırayla daxil edin: sudo git clone https://github.com/brannondorsey/naive-hashcat cd naive-hashcat curl -L -o dict/rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/ rockyou.txt

- Kompüterinizdə GPU yoxdursa, aircrack-ng istifadə etməlisiniz.

21 Sadə-hashcat işlədin. Quraşdırma tamamlandıqda, aşağıdakı əmri daxil edin ("ad" a aid bütün istinadları ".cap" faylınızın adı ilə əvəz etməyinizə əmin olun):

21 Sadə-hashcat işlədin. Quraşdırma tamamlandıqda, aşağıdakı əmri daxil edin ("ad" a aid bütün istinadları ".cap" faylınızın adı ilə əvəz etməyinizə əmin olun): HASH_FILE = name.hccapx POT_FILE = name.pot HASH_TYPE = 2500 ./naive-hashcat.sh

22 Şəbəkə şifrəsi çatlayana qədər gözləyin. Şifrəni sındırdıqdan sonra onun sətri "naive-hashcat" qovluğunda yerləşən "name.pot" faylına əlavə olunacaq. Bu sətirdəki son nöqtədən sonra söz və ya söz şifrə olacaq.

22 Şəbəkə şifrəsi çatlayana qədər gözləyin. Şifrəni sındırdıqdan sonra onun sətri "naive-hashcat" qovluğunda yerləşən "name.pot" faylına əlavə olunacaq. Bu sətirdəki son nöqtədən sonra söz və ya söz şifrə olacaq. - Şifrə sındırmaq bir neçə saatdan bir neçə aya qədər davam edə bilər.

4-cü hissənin 3-ü: GPU olmayan kompüterlərdə Aircrack-Ng istifadə edin

1 Lüğət faylını yükləyin. Ən çox istifadə olunan lüğət faylı "Rock You" dır. Aşağıdakı əmri daxil edərək yükləyin:

1 Lüğət faylını yükləyin. Ən çox istifadə olunan lüğət faylı "Rock You" dır. Aşağıdakı əmri daxil edərək yükləyin: curl -L -rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

- Şifrə siyahıda deyilsə, aircrack-ng WPA və ya WPA2 şifrəsini qıra bilməyəcəyini unutmayın.

2 Aircrack-ng-ə şifrəni sındırmağa başlamasını deyin. Lazım olan şəbəkə məlumatlarını daxil etdiyinizə əmin olaraq aşağıdakı əmri daxil edin:

2 Aircrack-ng-ə şifrəni sındırmağa başlamasını deyin. Lazım olan şəbəkə məlumatlarını daxil etdiyinizə əmin olaraq aşağıdakı əmri daxil edin: aircrack -ng -a2 -b MAC -w rockyou.txt adı.cap

- WPA2 şəbəkəsi əvəzinə WPA şəbəkəsini sındırırsınızsa, "-a2" ilə əvəz edin -a.

- "MAC" ı əvvəlki hissədə tapdığınız MAC ünvanı ilə əvəz edin.

- "Ad" ı ".cap" faylının adı ilə əvəz edin.

3 Nəticələrin göstərilməsini terminalın gözləyin. "AÇIQ FOUND!" Başlığını görürsünüzsə. (Açar tapıldı), buna görə aircrack-ng parol tapdı. Şifrə "KEY FOUND!" Başlığının sağındakı mötərizədə göstəriləcək.

3 Nəticələrin göstərilməsini terminalın gözləyin. "AÇIQ FOUND!" Başlığını görürsünüzsə. (Açar tapıldı), buna görə aircrack-ng parol tapdı. Şifrə "KEY FOUND!" Başlığının sağındakı mötərizədə göstəriləcək.

4 -cü hissə 4: Əl sıxışmaq üçün Deauth hücumlarından istifadə edin

- 1 Deauth hücumunun nə etdiyini öyrənin. Deauth hücumları, hack etdiyiniz routerə zərərli deauthentication paketləri göndərir, bu da internetin oflayn olmasına səbəb olur və istifadəçidən yenidən daxil olmağı tələb edir. İstifadəçi daxil olduqdan sonra əl sıxışmasını kəsəcəksiniz.

2 Şəbəkənizi izləyin. Şəbəkəniz haqqında məlumatın harada lazım olduğunu göstərərək aşağıdakı əmri daxil edin:

2 Şəbəkənizi izləyin. Şəbəkəniz haqqında məlumatın harada lazım olduğunu göstərərək aşağıdakı əmri daxil edin: airodump -ng -c kanalı -MAC

- Misal üçün:

airodump -ng -c 1 --ssid 9C: 5C: 8E: C9: AB: C0

- Misal üçün:

3 Birinin şəbəkəyə qoşulmasını gözləyin. Bir -birinin yanında iki MAC ünvanı gördükdən sonra (və yanında istehsalçının adı olan bir mətn sətri var) davam edə bilərsiniz.

3 Birinin şəbəkəyə qoşulmasını gözləyin. Bir -birinin yanında iki MAC ünvanı gördükdən sonra (və yanında istehsalçının adı olan bir mətn sətri var) davam edə bilərsiniz. - Bu, müştərinin (məsələn, kompüterin) artıq şəbəkəyə qoşulduğunu göstərir.

4 Yeni bir terminal pəncərəsi açın. Bunu etmək üçün sadəcə basa bilərsiniz Alt+Ctrl+T... Airodump-ng-nin hələ də Terminal pəncərəsinin arxa planda işlədiyinə əmin olun.

4 Yeni bir terminal pəncərəsi açın. Bunu etmək üçün sadəcə basa bilərsiniz Alt+Ctrl+T... Airodump-ng-nin hələ də Terminal pəncərəsinin arxa planda işlədiyinə əmin olun.  5 Deauth paketlərini təqdim edin. Şəbəkə məlumatlarınızı əvəz edərək aşağıdakı əmri daxil edin:

5 Deauth paketlərini təqdim edin. Şəbəkə məlumatlarınızı əvəz edərək aşağıdakı əmri daxil edin: aireplay -ng -0 2 -a -MAC1 -c MAC2 mon0

- "2" nömrəsi göndərilən paketlərin sayından məsuldur. Bu sayını artıra və ya azalda bilərsiniz, ancaq iki paketdən çox göndərməyin nəzərəçarpacaq bir təhlükəsizlik pozuntusuna səbəb ola biləcəyini unutmayın.

- "MAC1" -i Terminal fon pəncərəsinin altındakı ən sol MAC ünvanı ilə əvəz edin.

- "MAC2" ni Terminal fon pəncərəsinin altındakı ən sağ MAC ünvanı ilə əvəz edin.

- Kompüter marşrutlaşdırıcıları axtararkən tapdığınız interfeys adı ilə "mon0" əvəz etməyi unutmayın.

- Bir nümunə əmri belə görünür:

aireplay -ng -0 3 -a 9C: 5C: 8E: C9: AB: C0 -c 64: BC: 0C: 48: 97: F7 mon0

6 Orijinal Terminal pəncərəsini yenidən açın. Deauth paketləri göndərməyi bitirdikdən sonra fon Terminal pəncərəsinə qayıdın.

6 Orijinal Terminal pəncərəsini yenidən açın. Deauth paketləri göndərməyi bitirdikdən sonra fon Terminal pəncərəsinə qayıdın.  7 Əl sıxma tapın. WPA əl sıxışması: etiketini və yanındakı ünvanı gördükdə şəbəkəni sındırmağa başlaya bilərsiniz.

7 Əl sıxma tapın. WPA əl sıxışması: etiketini və yanındakı ünvanı gördükdə şəbəkəni sındırmağa başlaya bilərsiniz.

İpuçları

- Serverə başlamazdan əvvəl öz Wi-Fi şəbəkənizin zəifliklərini yoxlamaq üçün bu metoddan istifadə etmək, sisteminizi bu cür hücumlara hazırlamaq üçün yaxşı bir yoldur.

Xəbərdarlıqlar

- Əksər ölkələrdə kiminsə Wi-Fi şəbəkəsini icazəsiz sındırmaq qanunsuzdur. Yuxarıdakı addımları yalnız sahibi olduğunuz və ya sınamaq üçün razılığınız olan bir şəbəkədə edin.

- İkidən çox deauth paketi göndərmək hədəf kompüteri çökdürə və şübhələri artıra bilər.